CAP SMAN Mikrotik

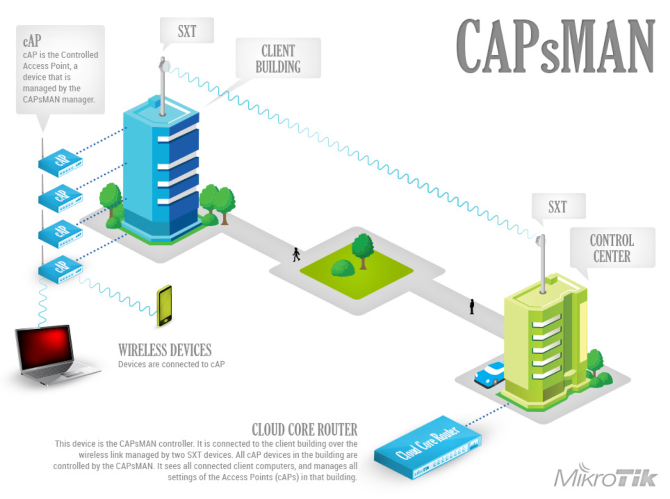

Система CAPsMAN предназначена для централизованного управления несколькими Wi-Fi точками доступа MikroTik. С ее помощью можно настроить для Wi-Fi точек одно имя сети, пароль для подключения и реализовать роуминг. После внесения изменений в настройки CAPsMAN, они автоматически применяются ко всем Wi-Fi точкам.

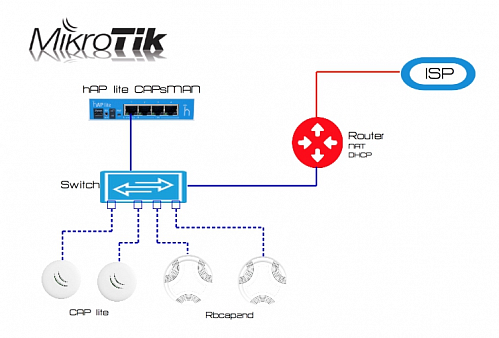

CAPsMAN настраивается на любом роутере MikroTik. Т.е. роутер выступает в роли контроллера, а Wi-Fi точки подключаются к нему и получают настройки. Поэтому вам не нужно дополнительно покупать аппаратный контроллер.

Контроллер контролируемой точки доступа (CAPsMAN) позволяет централизовать управление беспроводной сетью и, при необходимости, обработку данных. При использовании функции CAPsMAN сеть будет состоять из нескольких «контролируемых точек доступа» (CAP), которые обеспечивают беспроводную связь и «системный менеджер» (CAPsMAN), который управляет конфигурацией точек доступа, а также выполняет проверку подлинности клиента и, необязательно, пересылку данных.

Когда CAP контролируется CAPsMAN, он требует только минимальной конфигурации, необходимой для установления соединения с CAPsMAN. Функции, которые обычно выполнялись AP (например, контроль доступа, аутентификация клиента), теперь выполняются CAPsMAN. Теперь устройству CAP необходимо только обеспечить шифрование / дешифрование уровня беспроводного канала.В зависимости от конфигурации данные либо пересылаются в CAPsMAN для централизованной обработки (по умолчанию ), либо перенаправляются локально на самом CAP ( #Local_Forwarding_Mode ).

Возможности CAPsMAN:

Аутентификация RADIUS MAC

Безопасность WPA / WPA2

TBA

MISSING CAPsMAN функции

Поддержка Nstreme AP

Поддержка Nv2 AP

TBA

Для того чтобы система CAPsMAN функционировала и обеспечивала беспроводную связь, CAP должен установить соединение управления с CAPsMAN. Соединение управления может быть установлено с использованием протоколов MAC или IP-уровня и защищено с помощью «DTLS».

CAP также может передавать клиентское соединение данных с Менеджером, но соединение с данными не защищено. Если это считается необходимым, необходимо использовать другие средства защиты данных, например IPSec или зашифрованные туннели.

Соединение CAP to CAPsMAN может быть установлено с использованием 2 транспортных протоколов (через уровень 2 и уровень 3).

- Возможности подключения уровня MAC:

- не требуется настройка IP-адресов на CAP

- CAP и CAPsMAN должны находиться на одном сегменте Layer 2 - физическом или виртуальном (с помощью туннелей L2)

- IP-соединение (UDP):

- может пересекать NAT, если необходимо

- CAP должен иметь возможность доступа к CAPsMAN с использованием протокола IP

- если CAP не находится в том же сегменте L2, что и CAPsMAN, он должен быть снабжен IP-адресом CAPsMAN, поскольку обнаружение на основе многоадресной рассылки IP не работает над Layer3

Автоматическое блокирование CAP для CAPsMAN

CAP может быть настроен на автоматическую блокировку для конкретного CAPsMAN. Блокировка выполняется путем записи сертификата CommonName из CAPsMAN, что CAP заблокирован и проверяет это CommonName для всех последующих соединений. Поскольку эта функция реализована с использованием сертификата CommonName, использование сертификатов является обязательным для блокировки для работы.

Автоматические сертификаты

Чтобы упростить конфигурацию CAPsMAN и CAP, когда требуются сертификаты (например, для функции автоматической блокировки), CAPsMAN может быть настроен для автоматического создания необходимых сертификатов и CAP может быть настроен для запроса сертификата из CAPsMAN.

Автоматические сертификаты не предоставляют полную инфраструктуру открытого ключа и предоставляются для простых настроек. Если требуется более сложная PKI - поддержка правильных периодов действия сертификата, сертификаты сертификатов нескольких уровней, продление сертификата - должны использоваться другие средства, такие как распространение сертификата вручную или SCEP.

CAPsMAN имеет следующие настройки сертификата:

- сертификат - это сертификат CAPsMAN, для этого сертификата должен быть доступен закрытый ключ. Если установлено значение none , CAPsMAN будет работать в режиме без сертификата, и ни один из функций, требующих сертификата, не будет работать. Если установлено значение auto , CAPsMAN будет пытаться выдавать сертификат самому себе с помощью сертификата CA (см. Описание ca-сертификата ). Обратите внимание, что сертификат, выданный CommonName автоматически, будет «CAPsMAN- <mac address>», а период действия будет таким же, как для сертификата CA.

- ca-certificate - это сертификат CA, который CAPsMAN будет использовать при выдаче сертификата для себя при необходимости (см. описание сертификата ) и при подписании запросов сертификата из CAP. Если установлено значение none , CAPsMAN не сможет выдавать сертификат самому себе или подписывать запросы сертификата из CAP. Если установлено значение auto , CAPsMAN будет генерировать самозаверяющий сертификат CA для использования в качестве сертификата CA. CommonName для этого сертификата примет форму «CAPsMAN-CA- <mac address>», и период действия будет от jan / 01/1970 до jan / 18/2038.

Концепции конфигурации CAPsMAN

Каждый беспроводной интерфейс на CAP, находящийся под управлением CAPsMAN, отображается как виртуальный интерфейс на CAPsMAN. Это обеспечивает максимальную гибкость в управлении пересылкой данных с использованием обычных функций RouterOS, таких как маршрутизация, мосты, брандмауэр и т. Д.

Многие параметры беспроводного интерфейса могут быть сгруппированы вместе в именованные группы («профили»), что упрощает повторное использование конфигурации - например, общие настройки конфигурации могут быть настроены в «профиле конфигурации», и затем несколько интерфейсов могут ссылаться на этот профиль. В то же время любые настройки профиля могут быть переопределены непосредственно в конфигурации интерфейса для максимальной гибкости.

В настоящее время существуют следующие группы уставок:

- канальные настройки, такие как частота и ширина

- datapath - связанные параметры пересылки данных, такие как мост, к которому конкретный интерфейс должен автоматически добавляться как порт

- безопасность - параметры, связанные с безопасностью, такие как допустимые типы аутентификации или парольная фраза

- конфигурация - основная группа параметров беспроводной сети, включает в себя такие параметры, как SSID, и дополнительно связывает другие группы уставок - то есть профиль конфигурации может ссылаться на каналы, безопасность и т. д. с помощью групп настроек. Кроме того, любые настройки могут быть переопределены непосредственно в профиле конфигурации.